חטיפת DNS רחבת היקף: קבוצת "פתח אלקודס" מאיראן תקפה את אחד מרשמי הדומיינים בישראל:

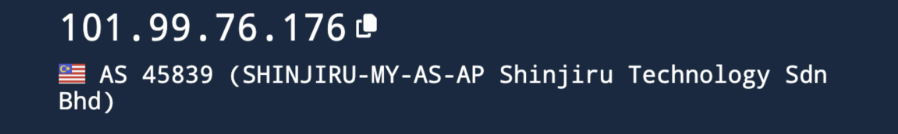

במה שנראה כמתקפה מתואמת ורחבה על תשתות האינטרנט הישראלית, קבוצת התקיפה האיראנית פתח אלקודס (Fath Al-Qouds) הצליחה לפרוץ למערכת של אחת מרשמי הדומיינים העיקריים בישראל. במסגרת המתקפה, שונתה התצורה של יותר מ־1,000 שמות דומיין — כך שכתובות ה-DNS וה־MX הופנו לשרת זדוני המופעל על ידי התוקפים בכתובת: 101.99.76.176.

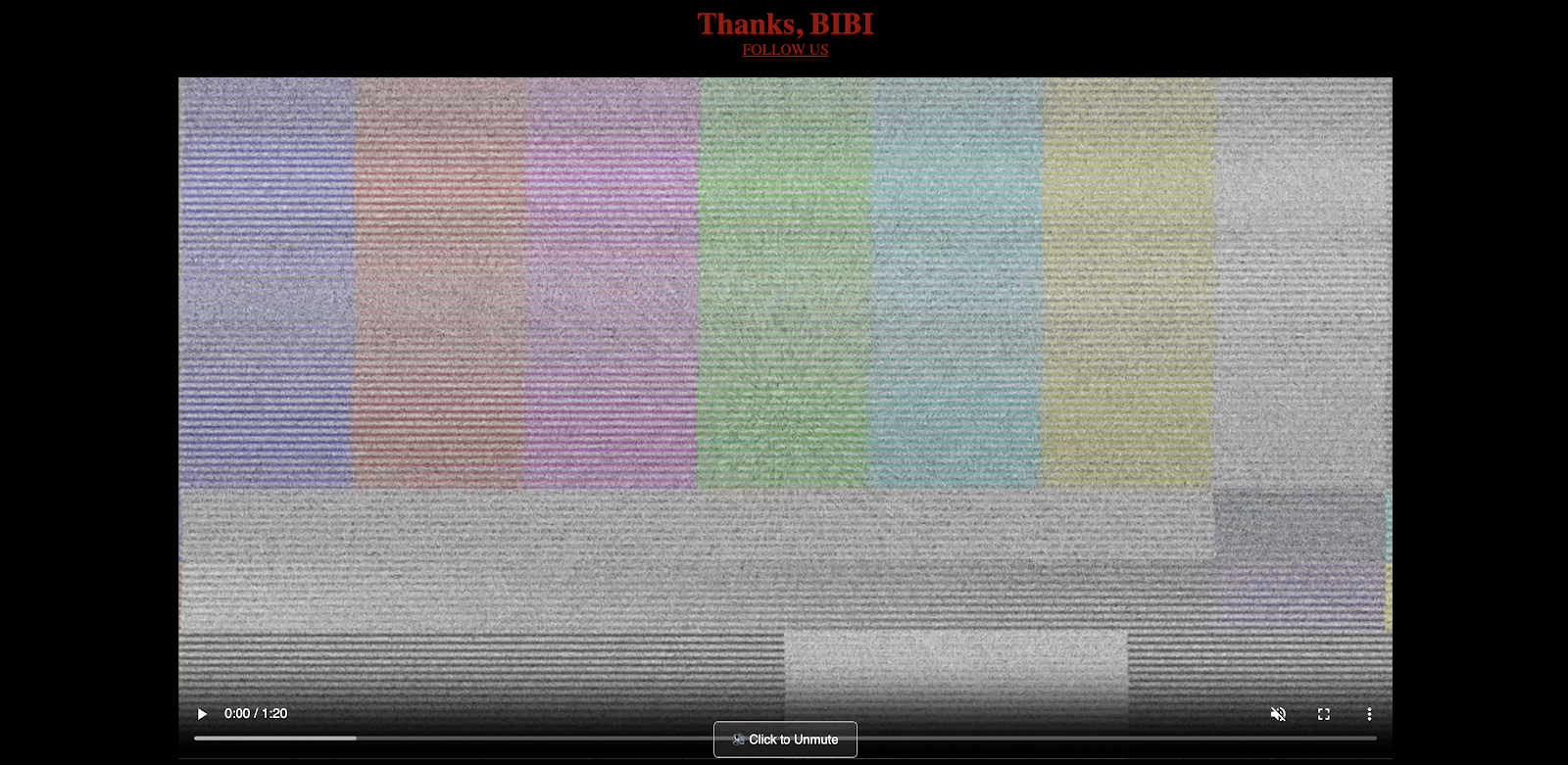

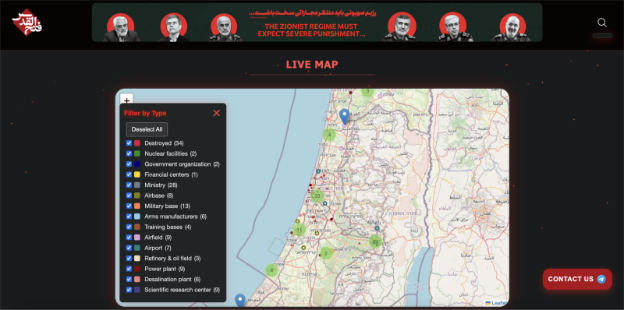

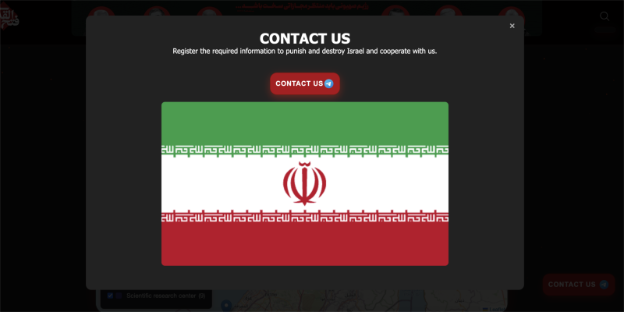

הדפים הראשיים של הדומיינים שנחטפו הוחלפו בדף תעמולה איראני הכולל סרטון תעמולה, מפת מטרות בתוך שטח מדינת ישראל, וקישור לטלגרם של התוקפים.

סקירה טכנית של המתקפה:

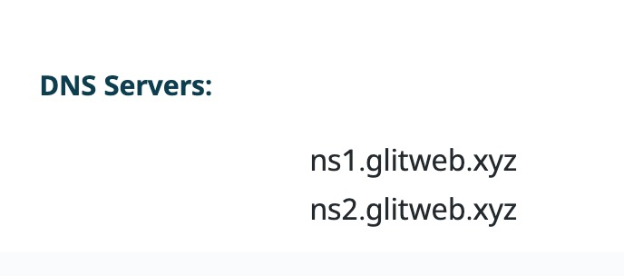

חטיפת רשומות DNS:

שמות הדומיין הוחתמו עם רשומות זדוניות:

שרת אחיד לכל השירותים:

גם רשומות A גם שרתי הדואר (MX), וגם שרתי השמות (NS) כולם הפנו לשרת אחד:

101.99.76.176

אחסון במלזיה:

השרתים הופעלו תחת תשתית של חברת Shinjiru Technology במלזיה ספק שידוע כמארח תשתיות של גורמים עוינים בעבר.

פרופגנדה ותוכן מסית:

במקום אתרי היעד המקוריים, הגולשים הובלו לדף תעמולה שכלל:

- דגל איראן

- מסר הקורא "להעניש ולהשמיד את ישראל"

- מפת מטרות ישראלית אינטראקטיבית

- כפתור יצירת קשר לטלגרם של התוקפים

הדף כולל קריאה להצטרפות למאבק, וסמל של הרפובליקה האיסלאמית של איראן.

מפה דינמית עם סינון לפי סוגי מטרות: מתקנים צבאיים, גרעיניים, תחנות כוח, נמל תעופה ועוד.

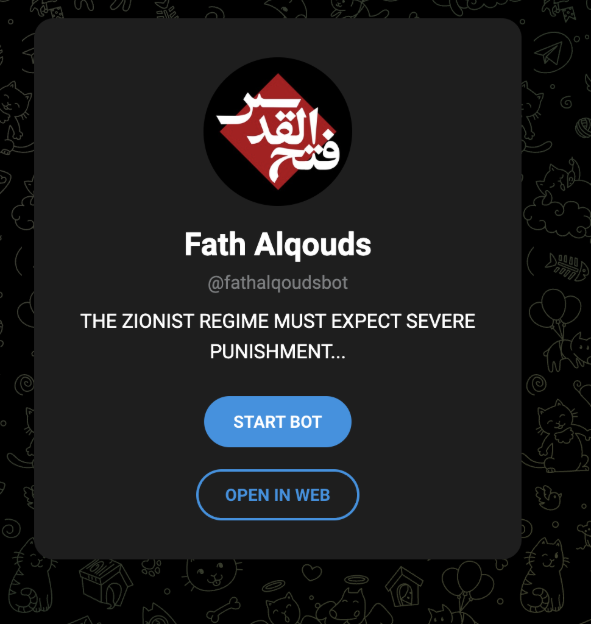

ייחוס המתקפה לקבוצת פתח אלקודס:

במספר אתרים הושתל כפתור קישור ישיר לבוט טלגרם בשם fathalqoudsbot, הכולל סמל ושם הקבוצה. השימוש בטלגרם להפצת תעמולה ואיסוף מודיעין מהווה חלק משיטת פעולה ידועה של הקבוצה.

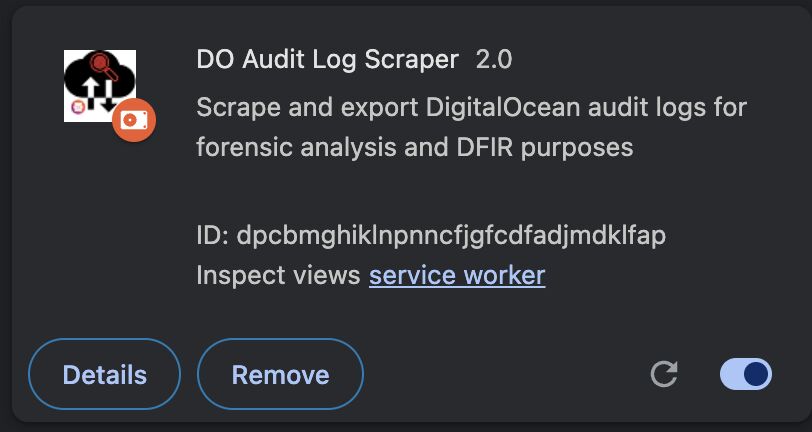

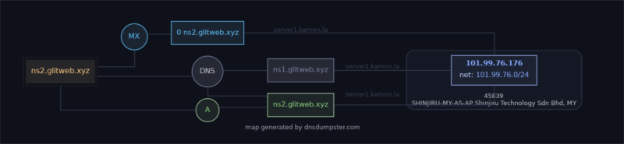

תרשים תשתית המתקפה:

הקבוצה השתמשה בארכיטקטורה פשוטה אך יעילה: שליטה מלאה על DNS,

מיילים ודפי נחיתה - כולם מאוחדים תחת אותו IP

מפת ארכיטקטורה של התוקפים

מתאר את הקשר בין שרתי השמות, רשומות הדואר, וה- DNS — כולם מופנים לשרת הזדוני במלזיה.

היקף ונזק:

- מעל 1,000 דומיינים נפגעו - בעיקר אתרים ודפי נחיתה של עסקים בישראל.

- חשש להאזנה לדוא״ל: עקב הפניית רשומות MX, קיימת סבירות שהאקרים יכלו ליירט תעבורת דוא״ל.

סיכום:

אנחנו בחברת IONSec זיהינו אינדיקציות ראשונות לתחילתה של המתקפה כבר בשעות הבוקר, וכבר אז התחלנו להפיץ התראות ללקוחותינו.

בעקבות האירועים, אנחנו ממליצים לשים לב לרמת האבטחה של הדומיין שלכם:

- ודאו שלרשם הדומיין (Registrar) שלכם מופעל מנגנון אימות דו-שלבי .

- בחנו את רמת האבטחה הכללית שלו וודאו שהיא עומדת בסטנדרטים הגבוהים ביותר.

שמירה על רמת אבטחה גבוהה ומעודכנת – במיוחד אצל ספקים חיצוניים קריטיים כמו רשמי דומיינים – יכולה לעשות את ההבדל בין מתקפה שנחסמת לבין פגיעה של ממש.

למידע נוסף או לייעוץ מותאם, אתם מוזמנים לפנות אלינו דרך האתר: www.ionsec.io

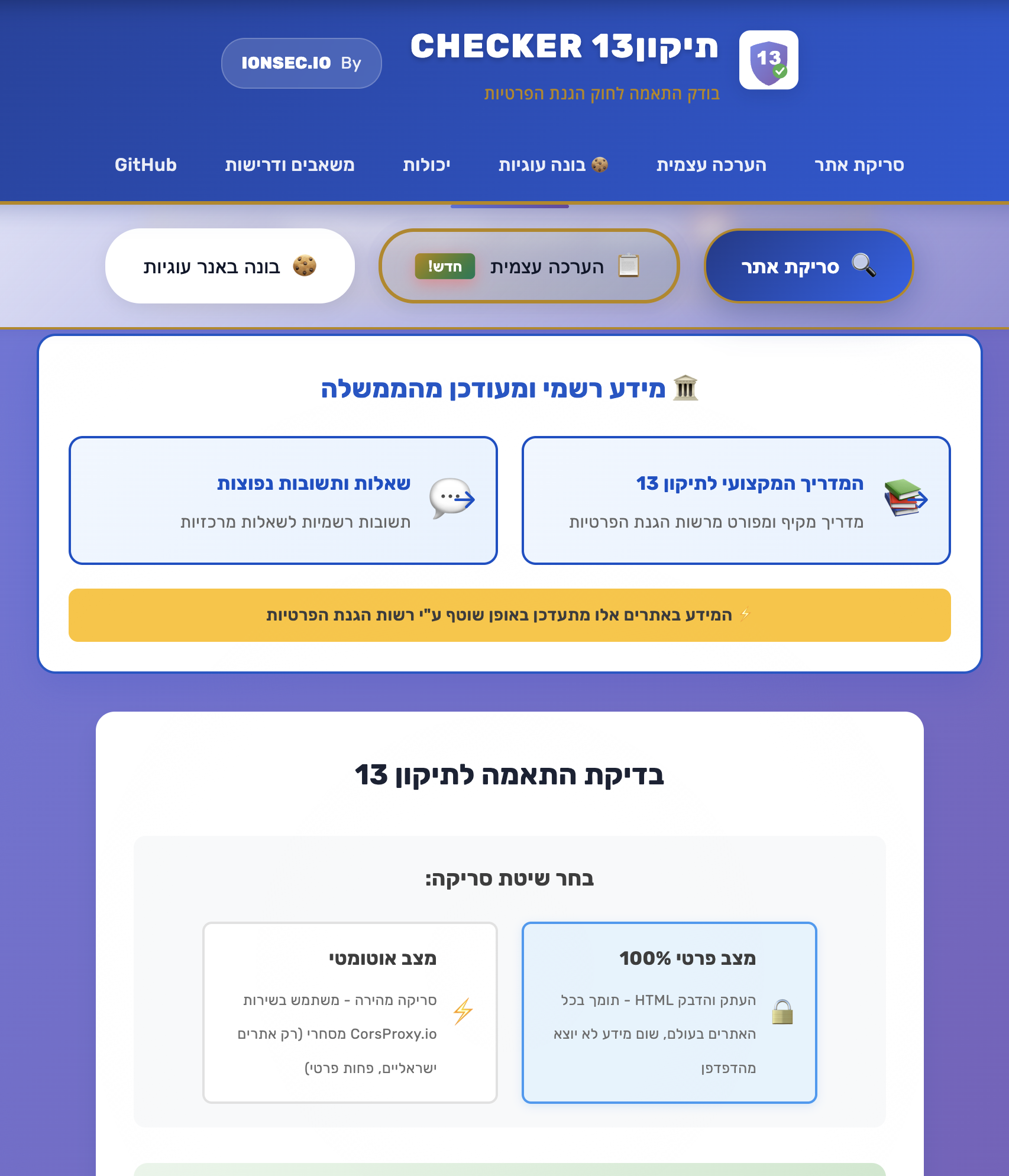

כמו כן תוכלו לבדוק באפליקציה שפותחה בעזרת base44 האם הדומיין שלכם היה חשוף להתקפה: